Sécurisation & Supervision SI

Cluster Firewall HA & SIEM Wazuh

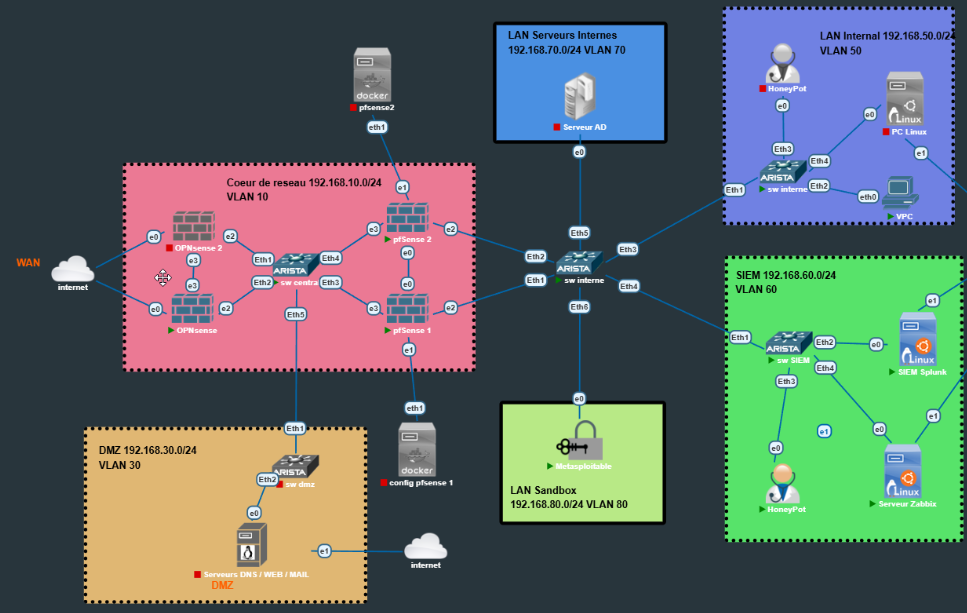

Conception d'une architecture cloisonnée (6 zones), sécurisée par un cluster de pare-feux redondants (PfSense/OPNsense) et supervisée proactivement (Splunk, Wazuh, SNMP).

🛡️ Stratégie de Défense (EBIOS)

L'analyse des risques a conduit à une architecture Zero Trust. Chaque flux est inspecté, et les actifs critiques sont isolés par des zones de sécurité étanches.

Technologies

Architecture Haute Sécurité (6 Zones)

Segmentation VLANsTopologie articulée autour d'un cœur de réseau filtrant, isolant les services publics (DMZ) des données sensibles (LAN) et de la gestion (SIEM).

🔥 Configuration Cluster Firewall

Mise en œuvre d'une haute disponibilité (HA) entre PfSense et OPNsense pour garantir la continuité de service.

Configuration des interfaces LAN, WAN et d'une interface dédiée SYNC (10.0.0.x) pour le trafic de réplication.

Création d'IP Virtuelles (VIP) pour la passerelle. Basculement automatique Master/Backup sans perte de connectivité.

Synchronisation temps réel de la configuration (règles, alias) et des tables d'état (sessions TCP) entre les nœuds.

Forçage de l'IP sortante sur la VIP WAN pour assurer la transparence du cluster vis-à-vis d'Internet.

Supervision Active

Approche multi-niveaux pour une visibilité totale.

💥 Scénarios d'Attaque & Détection

Validation de la robustesse via des tests d'intrusion (Red Teaming) depuis la "Sandbox".

- 🔴 Reconnaissance : Scan Nmap détecté par les règles IDS du pare-feu et remonté dans Wazuh.

- 🔴 DDoS (Syn Flood) : Tentative de saturation absorbée par le cluster et alertée via Splunk.

- 🔴 Intrusion : Attaque sur le Honeypot bloquée et tracée pour analyse.